在静谧的深夜时分,我躺在床上翻阅抖音,本预期会度过一个平淡无奇的夜晚,却意外被一段关于CF老沙漠灰卡漏洞的视频所吸引。起初,视频看似一部怀旧风格的电影,然而“不掉血看主页”的标题点燃了我探究的欲望。作为一名拥有超过十年CF游戏经验的玩家,我对此类现象高度敏感,于是毫不犹豫地点击查看详情。

抖音上的外挂诱惑

大量视频揭示了漏洞利用的技巧,这一现象既令我惊讶,又激起愤怒。此类内容不仅破坏了游戏公平性,还意图诱导玩家购买作弊工具。我急于查找相关资料,但因时间紧迫,只得暂时截取屏幕截图,计划次日深入分析。

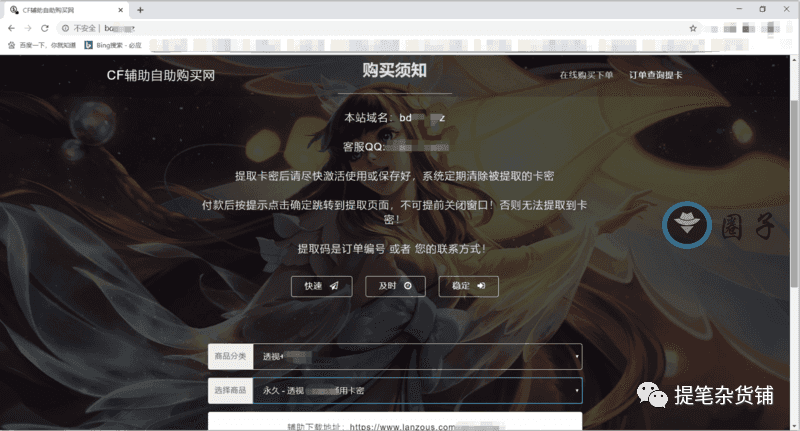

翌日,我浏览了所宣称的官方站点,实质系一自助发卡平台。尽管屡次尝试简易密码,皆为失败。执行WHOIS查询时,相关信息均被隐藏,加剧了我的怀疑。对其是否为阿洋发卡网存疑,经多番调查,未取得实质性进展。

深入调查的艰辛

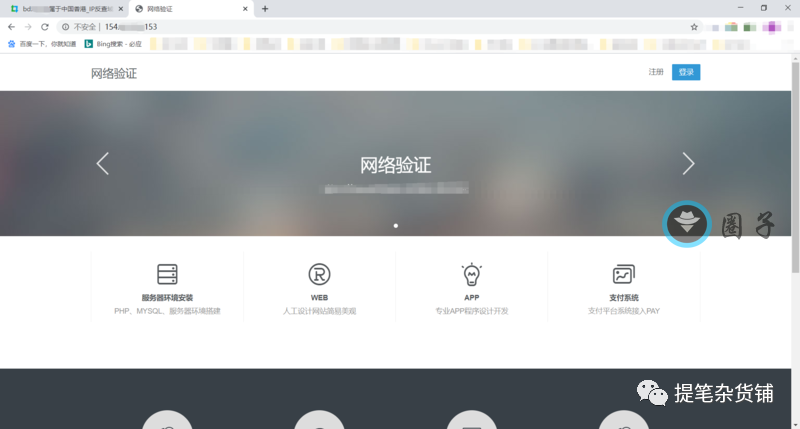

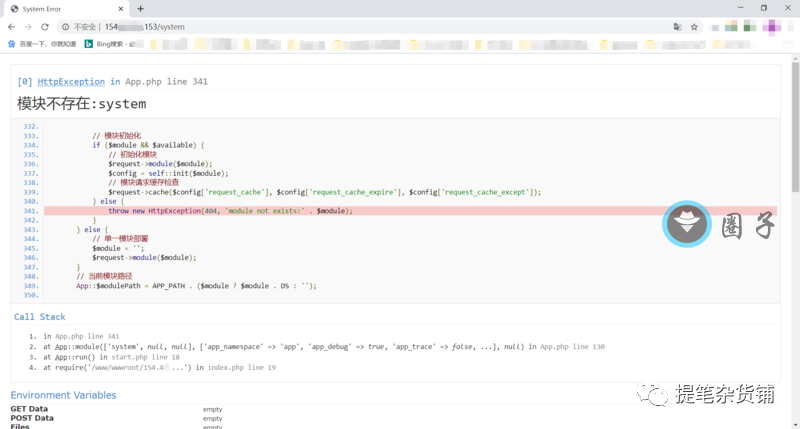

秉持不懈的决心,我对爱站的关联站点展开深入研究。经过持续搜索,我找到了少数可能有益的资料。虽各站点IP各异,我还是尝试进入/admin路径。然而,遭遇禁入提醒,只得返回首页,无奈只能从前端进入。经过多次尝试,确认其基于.x框架构建,却未发现任何已知漏洞。

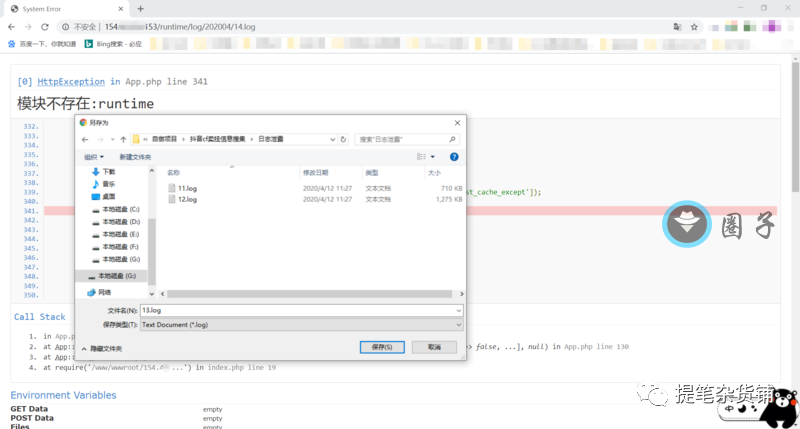

经冷静评估,我认定该平台可能隐藏更多安全隐患。进一步审查揭示日志信息已外泄,若得手,我或将直接掌握管理员账号及明文密码。遭遇输入符输入时遇到的403访问禁止错误进一步验证了我的发现。日志详析表明该站点搭建仅两天,这增强了我深入调查的信念。

突破防线的喜悦

进入后台后,我将以获取Shell为次级步骤,优先运用获取的明文密码尝试入侵目标服务器的配置。验证时间证明了策略的有效性,双方均在11日完成构建。此成果虽带来暂时满足,但我也清楚这只是阶段性成果。

在事件看似落幕之际,我,这位以脆弱密码为戏的试验者,决然进行了挑战。幸赖系统默认密码的预设,否则后果不堪设想。我费尽心思,终成功解后台锁。此举既激情满怀,亦倍感谨慎,深知每一步后续步骤至关紧要。

钓鱼与反钓鱼的较量

我拟执行针对管理员账户的XSS钓鱼攻击,遂在验证平台和发卡网植入了相关脚本。然而,长期等待未果,且不幸的是,攻击行为被管理员发现,致使后台密码和目录结构被修改。这一状况既尴尬又令人失望,我深刻认识到必须增强自身的安全意识和警觉性。

成功控制服务器,逾越XSS入侵,管理员已知情。不宜与管理者持续在线争执。冒险另辟蹊径,推测群主QQ为备用号,可能采用相同密码。但担心若登录成功,异地操作QQ可能被锁定(已有先例),遂在Tg上搜集了管理员常用IP附近国内SSR地址,以备初期信息搜集。

信息搜集的终极挑战

迅速检查了其电子邮箱内容,包括收件、发件以及删除的通信记录,搜集了与其年龄相吻合的信息——一位二十岁左右的年轻人。同时,还获得了更多信息。尚未尝试访问其抖音账号。这一过程既使我兴奋亦感焦虑,坚信揭露真相的时刻即将到来。

通过参与实践,我不仅掌握了网络安全和信息搜集的专业技能,而且还深入领会了从卡盟到流量平台的隐蔽非法挂件销售的演变过程。这一发现激起了我的义愤和无助,我清醒认识到自己必须坚持不懈地揭露这些不法行为。

反思与展望

您是否曾面临类似状况?您打算采取何种措施?敬请于评论区留言分享应对方法和观点,以共同研讨加强网络安全防护之道。